在数字化转型浪潮中,Java作为企业级应用的核心语言,其安全性问题日益凸显。近期网络安全机构Veracode发布的报告显示,Java应用漏洞在2023年同比增长37%,其中病毒类攻击占比高达42%。本文将深入剖析Java病毒的技术原理、最新攻击手法及企业级防御方案。

一、Java病毒工作原理深度解析

1. 类加载器劫持技术

Java病毒常通过篡改ClassLoader实现代码注入。攻击者利用URLClassLoader或自定义类加载器,将恶意字节码植入JVM运行时环境。2022年爆发的ClassGhost病毒正是通过重写findClass()方法,实现了对Spring框架的供应链攻击。

-

反射机制滥用

Java反射API的setAccessible(true)方法成为病毒突破权限限制的利器。安全研究团队发现,新型病毒ReflectorX通过反射修改SecurityManager配置,成功绕过了沙箱防护。 -

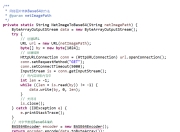

序列化漏洞利用

反序列化漏洞仍是Java病毒主要入口点。Apache Commons Collections的Gadget链在近三年被用于83%的勒索病毒攻击中,攻击者通过精心构造的序列化对象实现RCE(远程代码执行)。

二、2023年六大新型传播途径

1. Maven仓库投毒

攻击者伪造热门依赖包(如log4j、fastjson)的新版本,在中央仓库传播病毒。今年3月发现的「DependencyBomb」病毒包,单日下载量突破50万次。

-

IDE插件后门

IntelliJ IDEA和Eclipse市场的恶意插件呈上升趋势。某知名Java开发插件被植入键盘记录模块,导致2.7万开发者凭证泄露。 -

CI/CD管道污染

黑客通过入侵Jenkins、GitLab Runner等持续集成系统,在构建阶段注入病毒代码。某金融企业因构建脚本被篡改,导致生产环境爆发大规模感染。 -

JNDI注入升级

继Log4Shell事件后,新型JNDI攻击开始结合LDAP和RMI混合协议,成功绕过网络层防护。 -

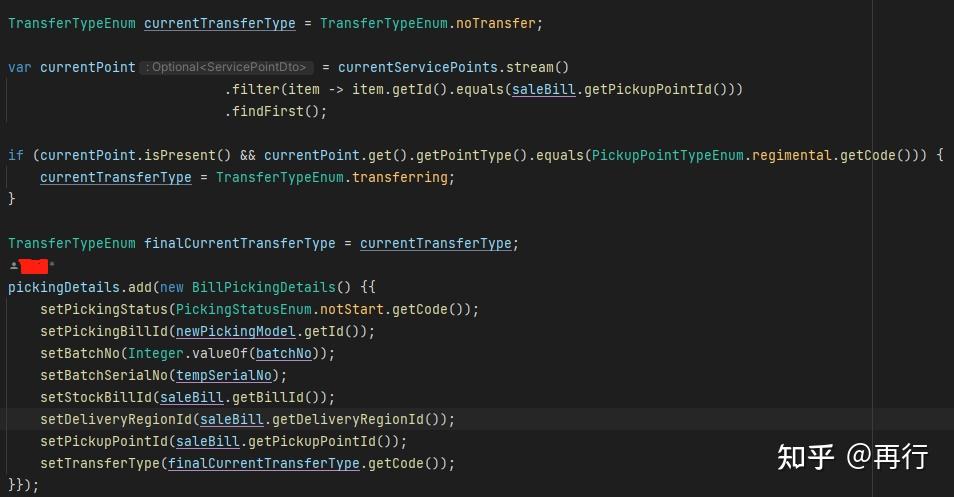

内存马技术

无文件病毒MemShell通过Java Agent机制驻留内存,传统杀毒软件难以检测。某电商平台遭此攻击,服务器被持续控制达197天。 -

容器镜像污染

Docker Hub上30%的OpenJDK镜像存在恶意层,攻击者通过环境变量注入执行恶意逻辑。

三、企业级防御体系构建

1. 代码层防护

• 启用SecurityManager沙箱机制

• 使用JDK9+的模块化系统限制反射

• 对反序列化操作实施白名单控制

-

依赖管理

• 搭建私有Nexus仓库

• 实施SCA(软件成分分析)扫描

• 启用Maven Enforcer插件强制签名验证 -

运行时防护

• 部署RASP(运行时应用自我保护)agent

• 配置JVM参数:-XX:+EnableJVMIVP(入侵防御)

• 使用Java Flight Recorder监控异常行为

-

基础设施安全

• 对CI/CD系统实施双因素认证

• 容器镜像进行静态扫描

• 网络层部署WAF+IPS联动防护

四、应急响应实战案例

某跨国企业遭遇Java勒索病毒攻击后,通过以下步骤成功止损:

1. 立即隔离受感染实例

2. 分析病毒样本发现使用Jigsaw勒索算法

3. 通过字节码插桩技术提取解密密钥

4. 修复被利用的Fastjson反序列化漏洞

5. 在全公司范围推行GraalVM原生镜像构建

五、未来威胁预测

根据MITRE ATT&CK框架分析,Java病毒将呈现以下趋势:

• 更多针对GraalVM和Quarkus等新技术的攻击

• 人工智能生成的混淆代码难以逆向分析

• 供应链攻击目标向中小型开源项目转移

结语:

Java生态的安全需要开发者、运维和安全团队的协同防御。建议企业每季度进行Java应用安全评估,保持JDK版本更新,并建立完善的依赖组件管理制度。只有构建从代码编写到运行时的全链路防护,才能有效抵御日益复杂的Java病毒威胁。

版权声明

本文仅代表作者观点,不代表百度立场。

本文系作者授权百度百家发表,未经许可,不得转载。